ますます重要性が高まるクルマのセキュリティ ―― 車載半導体トップメーカー・NXPはどう取り組んでいるのか?:CASE時代に向けて

コネクテッドカーの普及が進み外部との相互通信機能の搭載が一般的になる中、車両システムを安全に動作させるためにセキュリティはクルマの基本的な構成要素の1つと言える存在だ。いかにして、クルマのセキュリティを担保していくのか――。車載半導体トップメーカー(*1)であるNXP Semiconductorsの車載セキュリティに関する最新の取り組みをみていこう。

自動車におけるセキュリティの重要性は日増しに高まっている。2015年にホワイトハッカーによって「Jeep Cherokee(ジープ・チェロキー)」がハッキングされ、140万台のリコールが生じたことで、自動車におけるセキュリティリスクが広く知られることとなった。

その後、“コネクテッド”というトレンドの下で進化し続けている自動車のセキュリティリスクが急速に増大している。自動車がさまざまなつながりを持つことで、攻撃を受ける可能性のある場所(=アタックサーフェス)は増え、より脅威にさらされるようになった。また外部とのネットワークにつながることで、リモートでのサイバーアタックを受ける可能性も生まれた。このことは、1台のクルマへのローカルアタックでのハッキングが、ネットワークを介し複数のクルマに波及し、大きな被害が起こるということであり、セキュリティリスクが大幅に膨らんだわけだ。

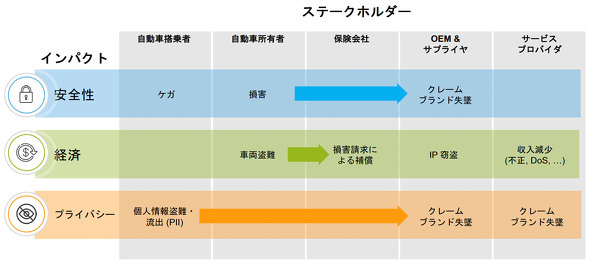

万が一、自動車がハッキングされれば、その被害はさまざまなところに及ぶ。車載システムが乗っ取られれば、搭乗者の生命が脅かされる。車載情報システムが乗っ取られて偽装情報を表示し、金銭が詐取されることも考えられる。また自動車に搭載される自動車メーカーやサードパーティの知的財産や、自動車搭乗者/所有者の個人情報の盗難、流出が起こる可能性も高い。こうした被害が生じるハッキングが表面化すれば、自動車メーカーのブランド価値は大きく損なわれるだろうし、保険会社の補償規模も多大になり自動車保険料が増大し、回り回って、自動車離れを引き起こす……といったことになるかもしれない。それほどに、自動車のセキュリティリスクは無視できないものなのだ。

自動車にとってセキュリティは重要な基本的要素になり、そのことが広く認知されつつあるが、いかにセキュリティを担保するかは、とても難しい課題だ。

単に、暗号化エンジンを搭載してソフトウェア/データを守れば、セキュリティが担保されるという簡単な問題ではないためだ。暗号鍵の管理はどうすれば良いか。誰がどこにどうやってセキュリティを組み込むべきか。万が一、ハッキングなどのインシデント(事故)が起きた場合、どうやって対応するべきか。ひとくちに「車載セキュリティ」といっても、やるべきこと、考慮すべきことは多い。アタックサーフェスが増えているので、なおさらだ。

そうした中で、車載半導体シェア首位*1)を走るNXP Semiconductorsは「セキュリティ」を自動車の重要トレンドの1つと捉え、「包括的なセキュリティ・エコシステム」の構築を目指した取り組みを進めているので、その取り組みの一部を紹介したい。

最新セキュリティ規格への対応

NXP Semiconductorsのセキュリティへの取り組みの基盤の1つが、最新のセキュリティ規格への対応だ。

NXPジャパン 第一事業本部アプリケーション技術統括部オートモーティブMCU技術部シニアFAEの小美濃知氏は「ISO/SAE 21434やSAE TEVEES18など参照すべきセキュリティ規格/仕様は増えているが、このセキュリティ規格/仕様さえ対応していれば万全というような絶対的な規格/仕様があるわけではない。多様な規格/仕様をしっかり理解して、適切に取り入れることが必要だ。そのために、常に自動車メーカーやティア1メーカーなどとも協議し、半導体デバイスとして必要なセキュリティ機能を組み込んでいる」という。

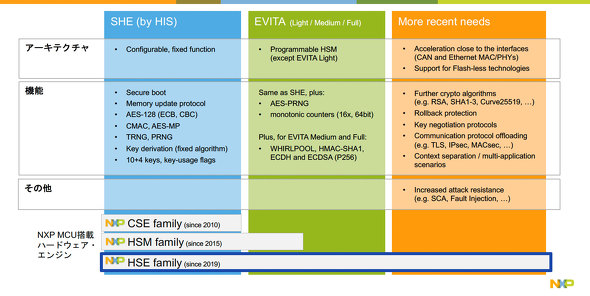

例えば、車載ハードウェア・セキュリティ・モジュール要求においては、2000年代後半に登場したHIS(Hersteller Initiative Software)のSHE(Secure Hardware Extension)や、EVITA(E-safety Vehicle Intrusion Protected Applications)プロジェクトによるHSM(Hardware Security Module)といった規格にいち早く対応した製品を投入。さらに、自動車メーカーなどの要望に応じ、SHE、EVITA以降の規格で求められるであろうOTA(Over-The-Air)でのソフト書き換え時のロールバック・プロテクション機能や楕円曲線暗号対応などを実現したHSE (Hardware Security Engine)を開発し、2019年から車載用マイコン/プロセッサ(S32xファミリ)に搭載している。

豊富な車載セキュリティ製品ラインアップ

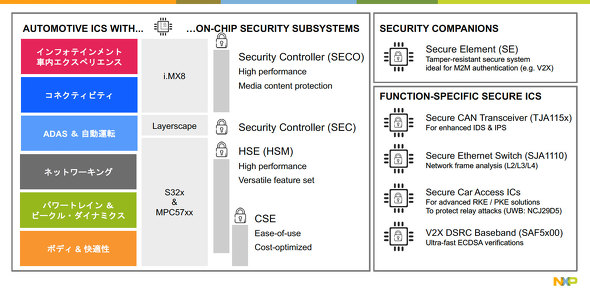

NXPの車載セキュリティ製品は、HSEなどセキュリティ・エンジンを搭載した車載プロセッサ/マイコンだけにとどまらない。車載システムのさまざまな場所に対し最適なセキュリティを提供すべく多彩な製品をラインアップしている。

その1つが、ハードウェア・セキュリティ・エンジン専用IC「セキュア・エレメント」だ。プロセッサ/マイコンに組み込むエンジンよりもシステムレベルでセキュリティ機能を強化するだけでなく、汎用性の高い使い勝手や、高度な物理攻撃にも対応できる耐タンパ性を備える。最新の車載セキュア・エレメント「NCJ38A」は、セキュリティ評価基準「CC CERTIFIED EAL5+」の認証を得るなど高度なセキュリティを実現する。

特定のセキュリティ機能を搭載するデバイス製品も充実する。攻撃対象となりやすい車載ネットワークのセキュリティを担保するICなどだ。

セキュアCANトランシーバ「TJA115x」は、プロトコル策定から20年以上が経過したレガシーな車載ネットワークのCANに高度なセキュリティ機能を付加するICだ。トランシーバ内に、送信すべき「CANメッセージID」のリスト(ホワイトリスト)を保持し、リストにないIDで送信される場合、送信側ECUが乗っ取られたと判断し、CANバスへの送信を拒否する。また、受信側に対しても、IDのブラックリストを保持してフィルタリングする機能を持ち、送信側に割り振られたIDを、別のECUがなりすまして使用することを防ぐといったことが行える。

NXPジャパン 第一事業本部アプリケーション技術統括部アドバンスド・アナログ技術部FAEの本谷進二氏は「クラウドサーバなどに用いられるブラックリスト/ホワイトリストといったアプローチが自動車のCANでも有効になる。例えばマイコンのアップグレードが難しい既存システムであってもCANバスに負荷をかけることなく、CANトランシーバだけでセキュリティを強化できるソリューションとして有効だ」という。

もちろん普及が進む車載イーサネット向けにも、IT領域で実績あるセキュリティ技術を応用し、冗長性やTSN対応を実現した高速イーサネットスイッチ「SJA11xx」を製品化するなど、車載ネットワークのセキュリティを担保する製品がそろう。

車載ネットワーク以外にも、UWB(超広帯域)通信で物理的な測距を行う技術を応用し、昨今社会問題化している「リレーアタック」を防止するデバイス「NCJ29D5」などをラインアップしている。

アプリケーション・レベルで見ると、V2X(車車間/路車間)でセキュアな通信を行う場合、V2X通信をつかさどるベースバンド/RFチップ、アプリケーション・プロセッサ、セキュア・エレメントの3つのデバイスが協調して、セキュリティを担保する必要がある。仮に別々のメーカーから各デバイスを調達する場合、セキュリティが担保できているかどうかは、調達する側で判断せざるを得ず、また仮にセキュリティが脅かされた場合の原因究明も難しくなるだろう。そうした中で「NXPは、ワンストップショップとして、いずれのデバイスも提供できる。簡単に強固なセキュリティを持つV2X通信システムを提案できる」(本谷氏)というわけだ。

こうしたセキュリティ・サブシステムを搭載したプロセッサ/マイコンから、特定用途のセキュリティ機能に対応する製品まで豊富なポートフォリオを持ち、様々なニーズに対応する包括的なセキュリティ・ソリューションの提供が可能だ。

最新規格を念頭に置いた製品開発フロー

こうした車載セキュリティ製品を開発するため、NXPは積極的に最新のフローを取り入れている。

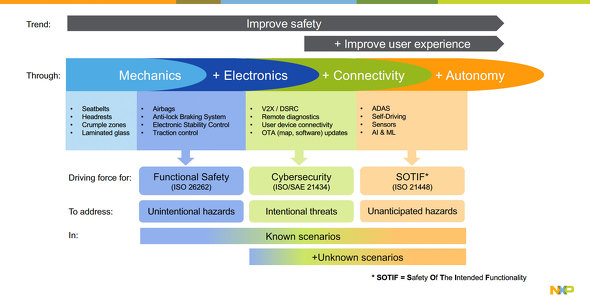

「ISO 26262」に代表される機能安全規格に加え、サイバーセキュリティ開発プロセス規格「SAE J3061」や2020〜2021年の正式発効が見込まれるクルマにおけるサイバーセキュリティ規格「ISO/SAE 21434」に準拠した製品開発体制を構築中。製品コンセプト策定段階から、どのようにセキュリティを担保するかの検討/検証を行い「仕様策定、設計、テストなど各開発工程間に、セキュリティの妥当性を検証する関門を設け、規格や過去の経験に基づいた社内規定に合致しているか厳しくチェックしている」(小美濃氏)という。

「今後、自動運転化が進展していけば、よりセーフティとセキュリティは表裏一体の関係になり、『ISO/PAS 21448』などで規定されるSOTIF(Safety Of The Intended Functionality/意図した機能における安全性)を実現していくことが重要になっていく」(小美濃氏)とする。

もしインシデントが起こっても……

しかしながら小美濃氏は「セキュリティは必ず破られるということを前提にしなければならない。万が一、ハッキングされるなどのインシデントが起きた場合、どのように対応するかという点がとても重要だ」と語る。

「古くから脆弱性など、業界内でのセキュリティに関するインシデントの報告には枚挙にいとまがない。その歴史を振り返ると、高度なセキュリティを備える製品の提供も重要だが、問題発覚後の速やかな対応が求められる。既に、PSIRT(Product Security Incident Response Team/製品セキュリティ事故対応チーム)を設置するなどし、速やかにハッキングに対処してきた実績があるが、車載セキュリティ製品においてもインシデントに対応できるよう拡張済みだ」という。万が一、車載セキュリティ製品でインシデントが起こった場合、このPSIRTが中心になって対応を行い、パッチ開発フローや情報公開手順などの対策を決め実施し、被害を最小限に食い止めるとする。

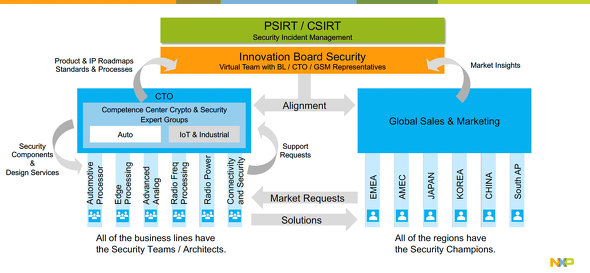

NXPでは、PSIRT以外にも、高度なセキュリティを担保するためのさまざまな組織を常設している。製品にセキュリティ機能を組み込む各製品事業部にセキュリティ専門チームが存在するのはもとより、日本法人を含む世界各地のセールス&マーケティング拠点にも「セキュリティ・チャンピオン」と呼ぶ専門家が在籍し、高度な顧客サポートを提供している。また、最高技術責任者(CTO)や各事業部/拠点幹部らで構成する仮想組織「セキュリティ・イノベーション会議」を設置。各事業部、各拠点のセキュリティ専門家などからの技術情報や顧客ニーズを同会議に集約させることで、NXPのセキュリティに関する方針を迅速に決定する体制を整えている。

[出典]

*1)Strategy Analytics「Automotive Semiconductor Vendor 2019 Market Shares(2020 Apr)」

Copyright © ITmedia, Inc. All Rights Reserved.

関連リンク

提供:NXPジャパン株式会社

アイティメディア営業企画/制作:EE Times Japan 編集部/掲載内容有効期限:2020年10月23日