IoT機器に感染するウイルスの振る舞いを解析:既に12種類のCPUで正しく動作

神奈川工科大学らの研究チームは、CPUの種類に関係なくウイルスが利用する機能(ライブラリ関数)を追跡することで、IoT(モノのインターネット)ウイルスの振る舞いを解析できるツール「xltrace(エックスエルトレース)」を開発した。

事前処理で、CPUごとに異なる仕様を自動的に解明

神奈川工科大学の岡本剛教授らによる研究チームは2024年1月、CPUの種類に関係なくウイルスが利用する機能(ライブラリ関数)を追跡することで、IoT(モノのインターネット)ウイルスの振る舞いを解析できるツール「xltrace(エックスエルトレース)」を開発したと発表した。

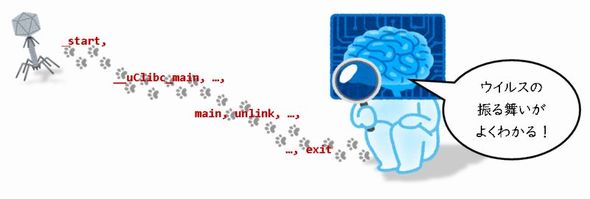

IoTウイルスは、ライブラリ関数がウイルス内部に隠されているため、既存の解析ツールでは、その振る舞いを追跡できないという。開発したxltraceは、さまざまなCPUの動きを再現できるプログラムを用い、IoTウイルスを横断的に解析できるツールである。このためCPUごとに解析ツールを用意する必要がない。

実際にxltraceは、「CPUごとに異なる仕様を自動的に解明する事前処理」と「ウイルスが利用する機能を追跡してウイルスの振る舞いを見える化する追跡処理」を二段階で行う。xltraceの大きな特長は「事前処理」である。これによって、CPUごとに解析ツールを開発する必要がなくなった。

研究チームは、代表的な12種類のCPUで正しく動作することを確認した。そのCPUとは「AArch64」「Arm」「MIPS」「MIPS64」「PowerPC」「PowerPC64」「SPARC」「SPARC64」「RISC-V32」「RISC-V64」「x86」および、「x86_64」である。

また、ソースコードが公開されている12種類のIoTウイルスについても、xltraceが有効であることを確認した。そのウイルスとは「Ballpit」「BASHLITE」「Beastmode」「Extendo」「FBot」「Josho」「Mirai」「Qbot」「Reaper」「Shinto」「Sora」および、「Ultron」である。この他、100種類にも及ぶIoTウイルスについても、有効である可能性が高いとみている。

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

ルネサス、64ビット汎用MPU「RZ/G3S」を量産

ルネサス、64ビット汎用MPU「RZ/G3S」を量産

ルネサス エレクトロニクスは、IoTエッジデバイスやゲートウェイ機器に向けた64ビット汎用MPU「RZ/G3S」を開発、量産を始めた。 Matter対応のIoT機器向けソリューションを発表

Matter対応のIoT機器向けソリューションを発表

STマイクロエレクトロニクスとCommScopeは、CSA(Connectivity Standards Alliance)が策定したスマートホームの新規格「Matter」に準拠するIoT機器に向けた「ターンキーソリューション」を発表した。 IoT機器の脆弱性を3ステップで可視化、キーサイトの検査ツール

IoT機器の脆弱性を3ステップで可視化、キーサイトの検査ツール

キーサイト・テクノロジーは「EdgeTech+ 2023」で、IoT(モノのインターネット)機器におけるセキュリティの脆弱性を容易に可視化できるテストツール「IoT Security Assessment」を展示した。既知と未知、両方の脆弱性を確認できるという。 ラティス、ミッドレンジFPGA製品に2種類を追加

ラティス、ミッドレンジFPGA製品に2種類を追加

ラティスセミコンダクターは、ミッドレンジのFPGA製品ファミリーとして、「Lattice Avant-G」と「Lattice Avant-X」の2種類を発表した。通信機器やコンピューティング、産業機器、車載機器などの用途に向けた製品である。 「製造データが狙われている」、セキュリティ専門家が警鐘

「製造データが狙われている」、セキュリティ専門家が警鐘

セキュリティの専門家が、多くの米国メーカーの電子機器の設計に関するデータが、適切に管理されずに世界中に拡散されている可能性が高いと警告している。 Arm、Heliumを搭載した「Cortex-M52」を発表

Arm、Heliumを搭載した「Cortex-M52」を発表

Armは、Mプロファイルベクトル演算拡張(MVE)機能を実現するため、「Arm Helium」と呼ぶアクセラレーターを搭載したプロセッサコア「Arm Cortex-M52」を発表した。小型で低消費電力のIoT(モノのインターネット)/組込みデバイスに対し、強力なAI(人工知能)機能を提供することが狙いだ。