サイバーセキュリティは「攻撃者視点の対策を」、キーサイト:侵入される前提で、被害最小限に(1/2 ページ)

2020年、新型コロナウイルス感染症(COVID-19)の世界的大流行(パンデミック)で世界が混乱に陥る中、サイバー犯罪も猛威を振るった。こうした攻撃は2021年も続くと見られ、企業はより有効なセキュリティ対策が求められている。今回、キーサイト・テクノロジー(以下、キーサイト)が、サイバー犯罪の現状や企業のセキュリティ対策の課題解決に向けた、同社の最新セキュリティソリューションについて説明した。

2020年、新型コロナウイルス感染症(COVID-19)の世界的大流行(パンデミック)で世界が混乱に陥る中、サイバー犯罪も猛威を振るった。こうした攻撃は2021年も続くと見られ、企業はより有効なセキュリティ対策が求められている。今回、キーサイト・テクノロジー(以下、キーサイト)が、サイバー犯罪の現状や企業のセキュリティ対策の課題解決に向けた同社の最新セキュリティソリューションについて説明した。

コロナ禍の2020年、サイバー犯罪の3つのトレンド

キーサイトが2021年5月に発表した「Keysightセキュリティレポート」によると、2020年のサイバー犯罪のトレンドには3つの特長があった。

まずは「フィッシング攻撃の増加」で、2020年のフィッシング攻撃は前年比62%増となったという。特にパンデミックが本格化した3月、4月に攻撃が急増しており、同社は、「サイバー犯罪者はコロナ禍を悪用し、政府からの資金援助や医療支援を受けようとする人をターゲットにして活動している」と説明している。2つ目の特長は、「金銭的利益を狙った攻撃」で、ランサムウェア攻撃も特に6月に大きく増加。特に医療業界が主なターゲットとなり、患者の病歴などの個人情報を『人質』として身代金が要求される事案が発生した。

3つ目は、米国のソフトウェア企業SolarWindsへの攻撃で大きく注目された「サプライチェーン攻撃」だ。この事例では、1年以上も検知されなかったという巧妙な攻撃によって同社ソフトウェアを活用していた1万8000社が被害にあったとみられるといい、「セキュリティアーキテクトが全体的で包括的なアプローチを取る必要性がさらに強まっている」という。

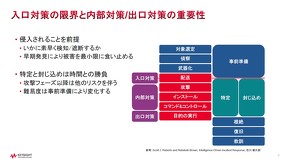

こうしてより巧妙化し、増加するサイバー犯罪に対して、企業は各種セキュリティツールの導入などで対策を行っているが、同社は、「入口対策は非常に重要だ。しかし、攻撃がより巧妙になる中、フィッシングやランサム攻撃を100%防ぐのは難しい。ある程度の侵害は仕方ない。むしろ被害を受けた後、いかに素早く攻撃を検知し、修正を図って回復するか、という視点でセキュリティ対策を組むことが必要だ」と指摘。従来の入り口対策に加え、内部、出口対策の強化の重要性を強調している。

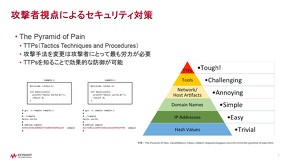

さらに、必要な対策として、「脅威は常に進化し、毎日のようにマルウェアが生まれているといわれている。セキュリティ有効性の継続的な検証が重要だ。また、発想を転換し、攻撃者がどのような手順を踏んで攻撃を仕掛けるか、侵入後どのような動きをするのかを理解することも防御力向上につながる」とも付け加えている。

左下図は、入口、内部対策、出口対策の重要性について示した図だ。図内右は防御者側がどのような視点から準備すればいいかとまとめたインシデントレスポンスのモデルで、中央は攻撃者側がどのように攻撃するかの手順をモデル化したサイバーキルチェーン。この「配送」から「目的の実行」までのフェーズでそれぞれ入口、内部、出口対策を行うことが重要になる。

右下図は、攻撃者視点によるセキュリティ対策についてだ。右は「痛みのピラミッド」とよばれるモデルで、攻撃者から見てどんな対策がより攻撃しづらいかを示している(上に行くほど効果的)。同社ネットワークエンジニアリング部の西形渉氏は、「攻撃者が使う手法(TTPs:Tactics Techniques and Procedures)を知ることで効果的な防御が可能になる」と説明している。

企業の65%がセキュリティ検証を実施せず

同社が2020年2月に実施したアンケート調査によると、回答した企業の75%が不正侵入やマルウェア、ハッキングなどのセキュリティインシデントを経験、47%は過去3年間に3回以上の侵害を経験していたという。さらに、回答した企業の半分は、インシデント発生後に要因を調べたところ、セキュリティソリューションが期待通り機能していなかったと判明。西形氏は、「これは検証テストを実施していなかったということで正しく動作していればインシデントが起こらなかっただろう」と説明している。実際、回答した企業の中でセキュリティ製品が期待通りに設定され作動しているか検証テストして実施していたのは35%に過ぎなかったといい、テストや調査実施の手間や、高度な専門性の必要性などの課題解決が求められている。

同社はそうした課題を解決するソリューションとして、セキュリティリスク検査プラットフォーム「Threat Simulator」を紹介した。

Copyright © ITmedia, Inc. All Rights Reserved.

記事ランキング

- ローム、TSMCのライセンス取得し650V GaNパワー半導体を自社生産へ

- 定年間際のエンジニアが博士課程進学を選んだ「本当の理由」

- Intelとソフトバンク子会社が次世代メモリ開発へ 29年度に実用化

- TIがSilicon Labsを75億ドルで買収する理由

- SAIMEMORYの新構造メモリ 低消費電力に焦点

- 三菱電機の半導体は光デバイス好調 3Q受注高49%増

- ソシオネクスト増収減益、中国向け車載新規品は順調に増加

- 村田製作所は増収減益、米Resonantのれん438億円減損

- AIは「バブル」ではない――桁違いの計算量が半導体に地殻変動を起こす

- IDT買収から7年、ルネサスがタイミング事業をSiTimeに売却