サイバーセキュリティは「攻撃者視点の対策を」、キーサイト:侵入される前提で、被害最小限に(2/2 ページ)

実際の攻撃でシミュレーションする「Threat Simulator」

Threat Simulatorは、攻撃者が実際に使用するテクニックを用いて攻撃をシミュレーションし、組織のセキュリティ対策が機能しているかを確認する「Breach&Attack Simulation(BAS)」を用いたセキュリティリスク検査プラットフォームだ。

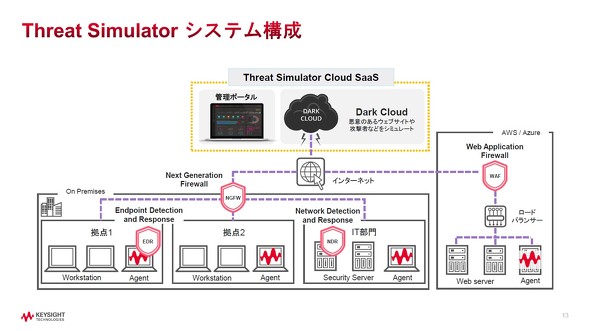

下図がThreat Simulatorのシステム構成である。Threat Simulatorは実ネットワークから隔離された専用のソフトウェアエンドポイント(エージェント)を使用し、プロダクションサーバやエンドポイントを脅威にさらすことなく、実世界のマルウェアや攻撃をシミュレーションできる。

セキュリティ対策の基本サイクルとしては、現在のシステムの「測定」、測定結果を基に行う「最適化」、その後、最適化された状態を保っているかの「監視」の3つがあるが、Threat Simulatorはそれぞれに特長を持つ。

測定においては、各検査項目の検知、防御可否のスコアリングを実施。設定ミスやセキュリティギャップおよび可視性のギャップを迅速に特定する。このギャップ特定のため、ネットワーク、Email、エンドポイント、キルチェーンと大きく分けて4タイプでさまざまなシナリオテンプレートが用意されている。特に、実際使用されたサイバー攻撃の戦術やテクニックを14のカテゴリーで分類してまとめたナレッジベース「MITER ATT&CK」を実装したことで、「BASの本格的なテストができるようになった」としている。

また、同社のセキュリティ研究専門組織「Keysight Application and Threat Intelligence(ATI)リサーチセンター」から、一定期間ごとに新たな攻撃シナリオセットが提供されるといい、「新たな攻撃を防御できるかを常にサイクルしてテスト可能で、最新の攻撃から自分たちを守ることにつなげてもらえる」としている。

最適化については下図の通りで、防御できなかった攻撃に対し、どういった改善を行うべきかの提案策を実施。「一般的な改善ポイントの提案だけでなく、使用している機器のベンダーを登録しておくと、そのベンダーが出しているパッチのIDを表示するなど、『一歩踏み込んだ提案』を行う」としている。

監視については、検査をスケジューリングし自動実行することで、セキュリティの状態変化を監視可能だとしている。

関連記事

5G向けスペアナ、110GHz帯対応で解析帯域幅は最大4GHz

5G向けスペアナ、110GHz帯対応で解析帯域幅は最大4GHz

キーサイト・テクノロジー(以下、キーサイト)は2021年5月24日、スペクトラムアナライザー(スペアナ)の新製品「N9042B UXAシリーズ」を発表した。キーサイトは2016年にスペアナを一新し、「Xシリーズ シグナル・アナライザー」として5種類のシリーズを展開している。今回の新製品は、その中でもフラグシップシリーズとなる「UXAシリーズ」の最新製品となる。 リモート測定を容易にする小型オシロなど4種を発表

リモート測定を容易にする小型オシロなど4種を発表

キーサイト・テクノロジー(以下、キーサイト)は2021年3月16日、教育機関での実験や小規模のR&Dをターゲットとするエントリーレベルのベンチトップ型計測器シリーズ「Smart Bench Essentials(SBE)」を発表した。帯域50MHzのオシロスコープ、5.5桁のDMM(デジタルマルチメーター)、3出力のDC電源、23種類の波形を生成可能なファンクションジェネレーターという4種類の計測器と、ソフトウェア「PathWave BenchVue」で構成されている。 「電源エコシステム全般をカバー」8chオシロ新製品

「電源エコシステム全般をカバー」8chオシロ新製品

キーサイト・テクノロジーは2020年11月、8チャンネルオシロスコープの新製品「Infiniium EXRシリーズ」を発表した。ミドルレンジの汎用モデルオシロとして多くの機能を備えるが、特に「電源のエコシステム全般をカバーする」というさまざまな電源解析機能が最大の特長。同社説明担当者は「最も多様な電源解析ができ、コストパフォーマンスも高いモデルだ」としている。 同時に3対象を模擬するRTS、評価時間とコストを削減

同時に3対象を模擬するRTS、評価時間とコストを削減

自動運転車の急速な発展とより優れた安全特性への需要の高まりから、感度が高く正確な車載用レーダー技術の必要性は高まっている。今回、こうした高性能のADAS(先進運転支援システム)の開発をサポートする新たな「レーダーマルチターゲットシミュレーター」を開発したキーサイト・テクノロジー(以下、キーサイト)の担当者に話を聞いた。 Keysight Worldは「キーサイトの戦略そのもの」

Keysight Worldは「キーサイトの戦略そのもの」

キーサイト・テクノロジーは2020年7月14日、同社のユーザー向けイベント「Keysight World 2020 東京」(7月16〜17日)の開催を前に、オンラインで記者発表会を実施した。 ウイルスの侵入ポイントを探る、車載向けテスト

ウイルスの侵入ポイントを探る、車載向けテスト

キーサイト・テクノロジーは2019年7月11日、同社のユーザー向けイベント「Keysight World」で、車載部品向けのサイバー攻撃テストソリューションや、パワー半導体の動特性を評価するアナライザーなどのデモを行った。

Copyright © ITmedia, Inc. All Rights Reserved.

記事ランキング

- ローム、TSMCのライセンス取得し650V GaNパワー半導体を自社生産へ

- 定年間際のエンジニアが博士課程進学を選んだ「本当の理由」

- TIがSilicon Labsを75億ドルで買収する理由

- 三菱電機の半導体は光デバイス好調 3Q受注高49%増

- Intelとソフトバンク子会社が次世代メモリ開発へ 29年度に実用化

- SAIMEMORYの新構造メモリ 低消費電力に焦点

- TSMCが熊本第2工場で3nm導入へ CEOが表明

- IDT買収から7年、ルネサスがタイミング事業をSiTimeに売却

- 「何でもできるが誰にも使えない」――自作MASが突きつけた現実

- ソニー半導体、3Qは過去最高 通期予想もさらに上方修正