IoTデバイスに共通のセキュリティ基盤を、Arm「PSA」:1兆台がつながる時代に向け(2/2 ページ)

IoTデバイスに“共通の”セキュリティ基盤を

このように、Armは、10年以上前からセキュリティ機能をスマートフォンや組み込み機器で広く普及しているArm IPに組み込み、かつ、クレジットカード企業なども参画しているセキュリティ規格で業界標準を目指す技術にも対応(TrustZoneではTEEが定めた規格に準拠したAPI[Application Programming Interface]を利用している)してきた。

そのArmが2017年にあらためて「全てのデバイスで共通して適用すべき」セキュリティの枠組みを提唱する理由として挙げたのが、先に上げた「Arm IPを搭載するデバイスの急激な増加」によって困難になるセキュリティ確保の問題だ。

搭載するデバイスの増加はサプライヤーごとに、そして、搭載するデバイスの種類ごとにシリコンの実装方法が異なる状態となり、セキュリティ対策の方法もレベルもばらつきが出てしまう。このような状況では1つの技術や実装方法でセキュリティを同じレベルで確保するのは不可能だ。そこで、全てのIoT接続デバイスでそれぞれの実装状況に合わせてセキュリティを実現する共通の考え方やガイドラインといった枠組みを用意するのがPSAの目的だ。

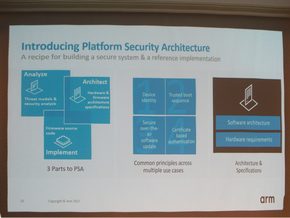

PSAではシステムのセキュリティを確保する作業を3つのフェーズで提示している。Hurley氏は、設計の段階から脅威を分析し、その結果を反映していくことが必要で、従来のように設計してから脅威を想定してセキュリティ対策をするのでは遅すぎると警告する。それ故に、第1フェーズではシステムにおいて脅威がどこで発生するのかを分析し、次のフェーズではその結果を中核に据えた上でアーキテクチャを設計し、最後に実証してファームウェアに反映していく。

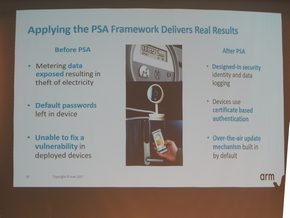

PSAを導入した全てのデバイスでは、デバイスを一意化できるとともに安全なブートシーケンスが実現する。また、モバイルデバイスにおける安全なOTA(Over The Air)アップデートを保証し、認証書による認証処理(CBA:Certificate-Based Authentication)を利用できるようにする。

左=PSAに準拠したセキュリティ対策を施すには分析(Analyze)、設計(Architect)、実装(Implement)の3フェーズの作業が必要になる/右=PSAの導入によって多種多様なIoTデバイス全てで一定のセキュリティ強度の提供が可能になる(クリックで拡大)

左=PSAに準拠したセキュリティ対策を施すには分析(Analyze)、設計(Architect)、実装(Implement)の3フェーズの作業が必要になる/右=PSAの導入によって多種多様なIoTデバイス全てで一定のセキュリティ強度の提供が可能になる(クリックで拡大)ArmではPSAを業界で共通の仕組みとするべく、デバイス開発、ソフトウェア、セキュリティ、システム、そしてクラウドといった多岐にわたる業種のパートナー企業と協議をしながらこれらの策定作業を進めている。

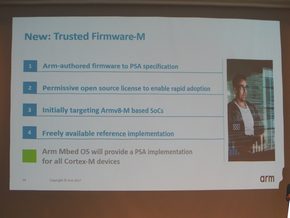

PSAは共通したレベルのセキュリティを実現するために必要な枠組みという“概念”というべきものだが、パートナー企業にPSAを理解してもらうために、具体化したレファレンスも用意している。まず、PSAに準拠したレファレンスオープンプラットフォームとして提示するのがTrusted Firmware-Mだ。Armは、普及を促進するためにオープンプラットフォームとして提供するとともに、現在ARMv8-MベースのSoC(System on Chip)での実装を目指して開発を進めており、ソースコードを2018年前半に公開する予定だ。

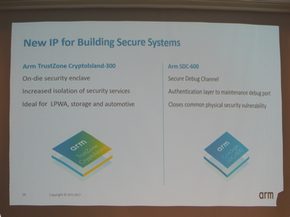

Hurley氏は、Armのセキュリティにおける取り組みにおけるもう1つの成果として、「Arm TrustZone CryptoIsland-300」と「Arm CoreSight SDC-600」も紹介している。Arm TrustZone CryptoIsland-300は、プロセッサに暗号化に関連するセキュリティサブシステムを組み込んだ「Arm TrustZone CryptoIslandファミリー」の第一弾として登場したもので、低電力広域無線通信やストレージ、車載システムでの採用を想定している。Arm CoreSight SDC-600は、IoTシステムの組み込みプロセッサで導入が増えているデバッグ機能においてセキュリティを確保するデバッグアクセス専用の認証システムを実装する。

左=Trusted Firmware-MはARMv8-MベースのSoCでの実装を目指しており、将来的には全てのCortex-MがPSAに準拠する/右=セキュリティにおけるもう1つの取り組みとして発表した物理IPのArm TrustZone CryptoIsland-300とArm CoreSight SDC-600

左=Trusted Firmware-MはARMv8-MベースのSoCでの実装を目指しており、将来的には全てのCortex-MがPSAに準拠する/右=セキュリティにおけるもう1つの取り組みとして発表した物理IPのArm TrustZone CryptoIsland-300とArm CoreSight SDC-600Armのいう「セキュアでスケーラブルな業界共通フレームワーク」とは

Arm セールス&マーケティング担当上級役員のMichael Horn(ミハエル・ホーン)氏は、基調講演におけるMbedプラットフォームの説明の中で、IoTで接続しているエンドデバイスの管理機能を提供する「Mbed Cloud」とMbed Cloudの拡張機能としてIoTゲートウェイを介したデバイス制御機能を追加する「Mbed Edge」について言及した。

Mbed Cloudでは、IoTで接続するデバイスに対してデバイス一意性の確保やファームウェアのOTAアップデート機能を提供するが、ここでもPSA準拠のプラットフォームを利用することで、IoT Cloudに接続する多種多様なデバイスに対して安全な環境を提供すると説明している。このように、Armでは、エンドデバイスからIoT Cloudに接続するデバイス全体まで、スケーラブルなセキュリティ機能の提供を可能する考えだ。

関連記事

IoT時代では「あらゆるモノにARMチップが載る」

IoT時代では「あらゆるモノにARMチップが載る」

ARMのプライベートイベント「ARM Tech Symposia 2016 Japan」が2016年12月2日、都内で開催された。基調講演に登壇したソフトバンク副社長の宮内謙氏は、「石炭、石油の時代を経て、これからはデータの時代である。あらゆるモノにセンサーがつき、あらゆるモノにARMベースのチップが搭載される」と述べ、IoT(モノのインターネット)時代におけるARMの役割をあらためて強調した。 セキュアIoTの業界標準目指す、ARM Cortex-M

セキュアIoTの業界標準目指す、ARM Cortex-M

ARMは、チップからクラウドまでのIoTセキュリティを提供し、IoTシステム/機器の普及速度を加速させていく。 ARM、ゲートウェイ向けにMbedを拡充

ARM、ゲートウェイ向けにMbedを拡充

ARMは、米国のシリコンバレーで開催した「ARM TechCon 2017」で、ゲートウェイ向けの「Mbed Edge」を発表した。 “IoTの勝者 ARM”買収でソフトバンクが狙うもの

“IoTの勝者 ARM”買収でソフトバンクが狙うもの

ソフトバンクグループが2016年7月18日、半導体設計用IPベンダー大手のARMを買収した。ソフトバンクとARMとは直接的な関係性はなく、買収による相乗効果は見えにくい。なぜ、ソフトバンクはARMを買収するのかを考えたい。 ARMがもたらした“老舗コンサバ、新興アグレッシブ”の現状

ARMがもたらした“老舗コンサバ、新興アグレッシブ”の現状

ARMコアを使うことで、中国半導体メーカーも最新のCPUコアを用いたチップが作れるようになった。それは同時に、中国において、「老舗のメーカーは守りに入り、新興のメーカーに攻めに出る」という状況をもたらしている。 ARMの新ベクトル命令「SVE」、ポスト京に採用へ

ARMの新ベクトル命令「SVE」、ポスト京に採用へ

米国で開催された「Hot Chips 28」において、ARMが新しいベクトル命令「SVE(Scalable Vector Extensions)」を発表した。富士通が、2020年を目標に開発しているポスト「京」スーパーコンピュータに採用されることが決まっている。

Copyright © ITmedia, Inc. All Rights Reserved.

記事ランキング

- ローム、TSMCのライセンス取得し650V GaNパワー半導体を自社生産へ

- 定年間際のエンジニアが博士課程進学を選んだ「本当の理由」

- Intelとソフトバンク子会社が次世代メモリ開発へ 29年度に実用化

- TIがSilicon Labsを75億ドルで買収する理由

- SAIMEMORYの新構造メモリ 低消費電力に焦点

- 三菱電機の半導体は光デバイス好調 3Q受注高49%増

- ソシオネクスト増収減益、中国向け車載新規品は順調に増加

- 村田製作所は増収減益、米Resonantのれん438億円減損

- AIは「バブル」ではない――桁違いの計算量が半導体に地殻変動を起こす

- IDT買収から7年、ルネサスがタイミング事業をSiTimeに売却

英Arm セールス&マーケティング担当上級役員のMichael Horn氏

英Arm セールス&マーケティング担当上級役員のMichael Horn氏